Почему ваши внутренние системы могут взломать и как этого избежать

Практически любой бизнес по мере роста обрастает внутренними системами: трекерами задач, файлообменниками, порталами помощи, базами знаний. Внедрение новых систем часто хаотично: заранее не планируется, бюджет не заложен и нужно срочно. Разработку таких систем не всегда решаются отдавать на аутсорс и передают собственным IT-подразделениям.

Результатом работы в сжатые сроки и с дефицитом бюджета и опытных кадров могут стать уязвимые с точки зрения безопасности системы. Этими уязвимостями могут воспользоваться злоумышленники.

Почему внутренние системы не охраняются

Требования устойчивости к кибератакам закладываются не всегда. Компании отказываются от работы над безопасностью не только из-за экономии сроков и бюджета. Существует мнение, что внутренним системам не нужна защита:

«Кто будет нас взламывать?»

Миф

Взломы - это происки конкурентов и месть бывших сотрудников. Если с конкурентами отношения не испорчены, а работники увольняются без конфликтов, список заинтересованных во взломе лиц сокращается до хакеров. А им «до нас нет дела, ведь у нас нечего красть». Нецелевой взлом зачастую воспринимается как что-то далёкое и маловероятное.

Реальность

Нецелевая (случайная) атака - сценарий, при котором злоумышленник атакует сотни и тысячи целей, но не пытается получить доступ к какому-то конкретному ресурсу.

Чтобы проверить, пытается ли кто-то получить несанкционированный доступ, посмотрите error.log вашего сайта или аналогичные лог-файлы роутера и файрволла любой компании.

Как только ошибка в системе (CMS, веб-сервере, FTP и т.д.) выходит в публику, киберпреступники сразу начинают ее использовать. Данные постоянно обновляются: на exploit-db ежемесячно публикуется около 200 эксплойтов, а на cve-details с публикуется в среднем около 8 000 уязвимостей различных систем.

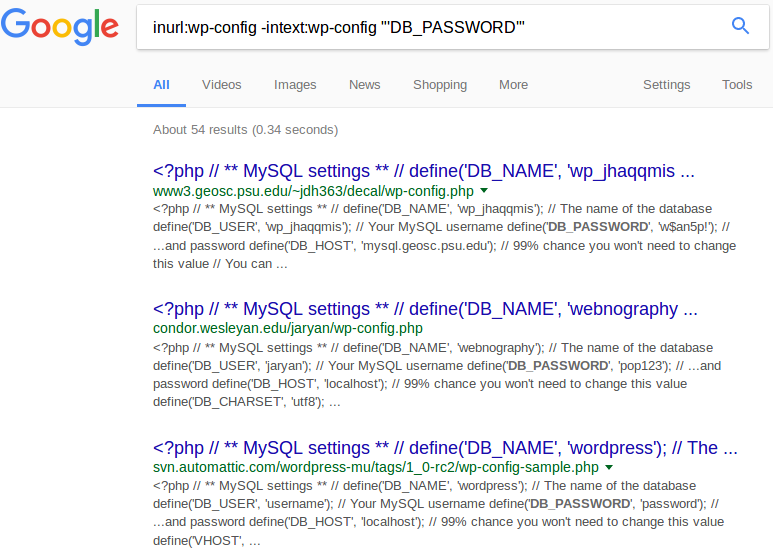

Еще одна распространенная причина взлома — человеческий фактор: ошибки разработчиков, администраторов и пользователей. Чтобы воспользоваться такими ошибками, не обязательно обладать высокой квалификацией, иметь доступ к серьезным вычислительным мощностям или знать волшебное слово. Достаточно запроса google hacking в поисковую систему.

Иногда для получения пароля достаточно простого поискового запроса. После получения учетных записей сотрудников попасть в сеть компании и добраться до внутренних ресурсов не составит большого труда

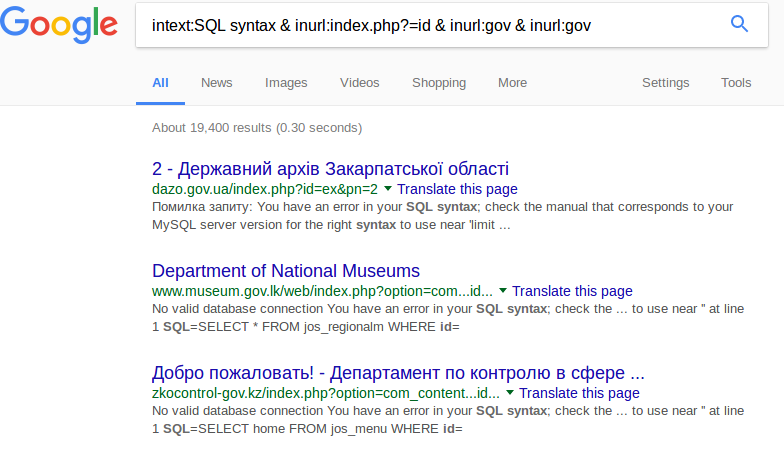

Пример поискового запроса, который выдает ресурсы, на которых неправильно настроена обработка ошибок, что значительно упрощает атаку с помощью SQL-инъекций

«Наш ресурс доступен только из локальной сети»

Миф

Если сервис доступен только по локальной сети или VPN, его сложно взломать. Поэтому дополнительная защита ему не нужна.

Реальность

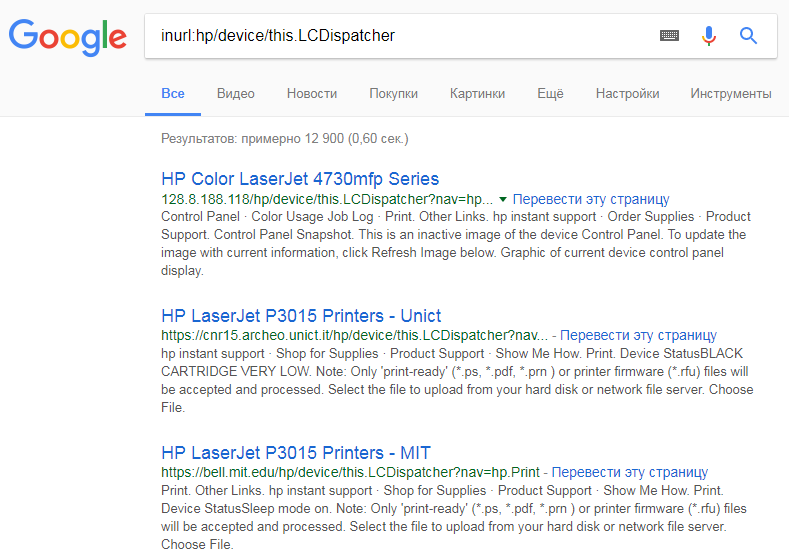

Подключиться к локальной сети большинства организаций не так сложно, как кажется. Точкой входа может стать любой доступный извне сетевой узел, например роутер или принтер.

Вспомните примеры заражения вирусами-вымогателями «WannaCry» в мае 2017 года. Тогда пострадали даже крупные организации, защищенность которых не ставилась под сомнения: немецкие железные дороги, британские больницы, французская промышленность.

Даже после того, как кибератака была разобрана в масс-медиа, компании не предприняли шагов для предотвращения подобных инцидентов в будущем. В июне началась новая волна заражения шифровальщиками «Petya» и «NotPetya», которые для своего распространения использовали всё те же ошибки марта 2017. Заражение одного компьютера вело к поражению большой части локальной сети в том числе потому, что за их безопасностью не следили - они же не подключены к интернету.

В любом случае, посещение локальных ресурсов и эксплуатация их уязвимостей является обязательной и неотъемлемой частью кибератаки.

Тысячи уязвимых принтеров HP с открытой панелью управления может погуглить любой пользователь

«О ресурсе знают только наши сотрудники»

Миф

Если компания не собирается афишировать запуск веб-сервиса, наличие системы безопасности не так критично.

Реальность

Даже если проект не будет разрекламирован, помните, что:

- Регистрация доменных имен отслеживается не только «парковщиками доменов», но и хакерами, так как атака на разрабатывающийся сервис имеет больше шансов на успех;

- На поддомене адрес можно угадать с помощью банального перебора или получить в результате эксплуатации уязвимостей DNS-серверов;

- Случайная огласка при переписке, упоминание в log-файлах и сотни других причин приводят к тому, что сервис всплывает в выдаче поисковых систем.

Как защитить внутренние сервисы компании

Уникального решения, которое бы предотвращало утечки информации, отражало сетевые атаки и давало при этом гарантии, не существует.

Есть масса универсальных советов:

- Отказ от простых паролей;

- Своевременная установка обновлений;

- Защита личных устройств сотрудников;

- Внедрения DLP и IPS систем;

- Закупка фаерволов и антивирусов.

На практике советы бесполезны, если сотрудники их не используют. Ни одна система защиты не сможет исключить человеческий фактор, а уменьшение его влияния на защищенность организации зависит от сотрудников.

Пока у персонала нет мотивации соблюдать элементарные меры предосторожности, «автоматика» бессильна. Самый простой вариант - повышать осведомленность сотрудников о киберугрозах в частности и информационной безопасности в целом.

Если разрабатываете внутренний сервис сами, помните, что подход «безопасность на потом» не сработает. Когда система запущена и работает, вопросами ее защищенности начинают заниматься только, когда реальный инцидент уже возник.

Как выйти из замкнутого круга

Закладывать требования к безопасности на этапе технического задания. Так безопасность внедряется как функциональность приложения, а не в качестве повинности.

Если в компании уже запущены десятки внутренних сервисов, разработанных без оглядки на безопасность, то в качестве первого шага советуем оценить текущее состояние информационной безопасности внутренних ресурсов, возможные риски и выработать комплекс мер по снижению возможного ущерба. Лучшим решением будет заказать аудит системы у специалистов и ежегодно повторять эту процедуру.